CTFSHOW信息搜集20题

发布于2021-05-30 20:28 阅读(1759) 评论(0) 点赞(14) 收藏(5)

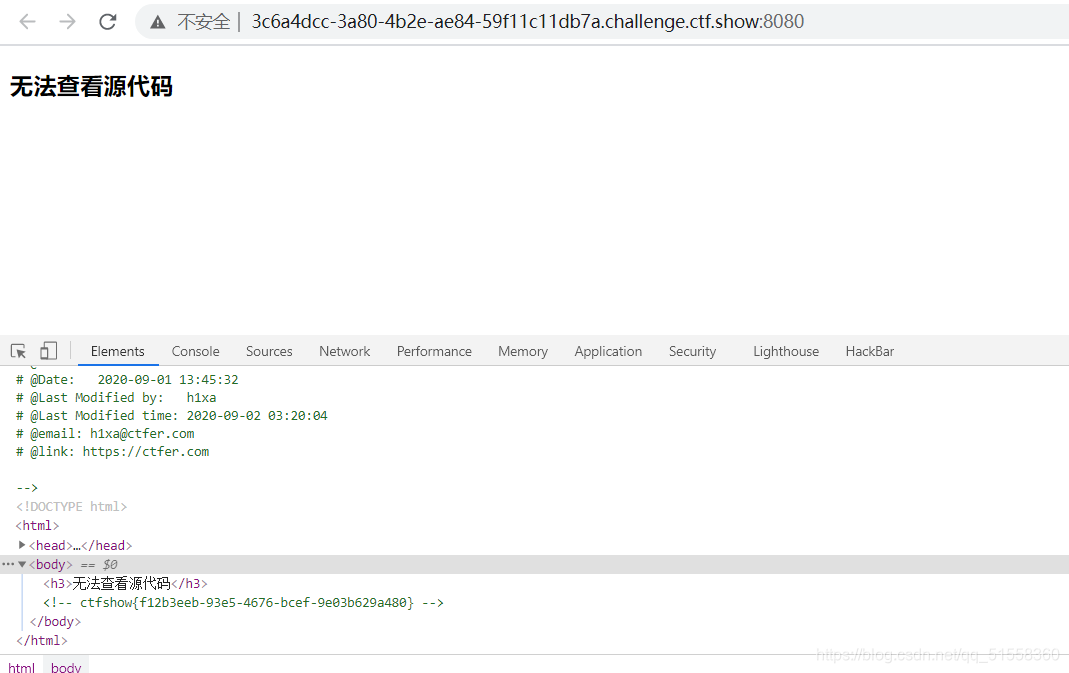

查看源码即可

直接开发者工具查看源码

当然也可以抓包查看

也可以禁用js查看源码

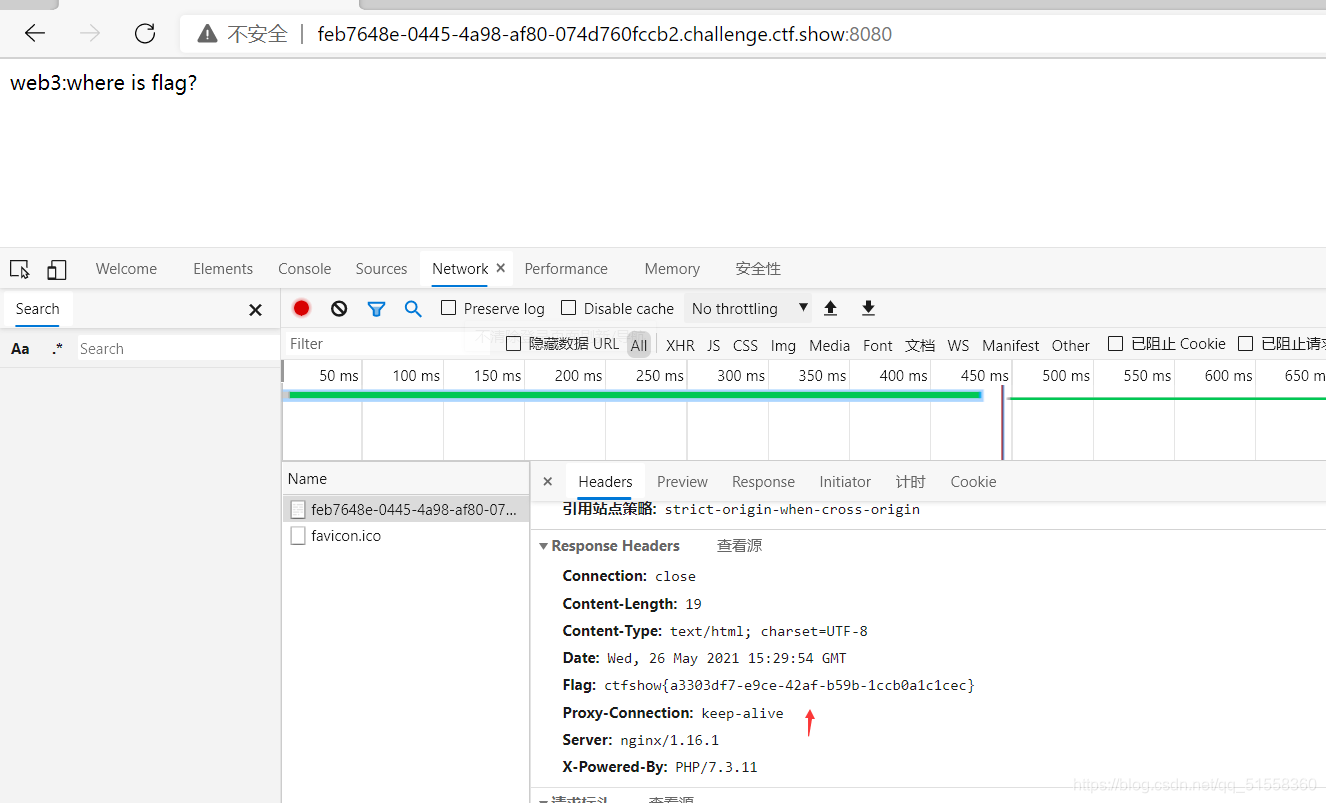

或者抓一下包也可

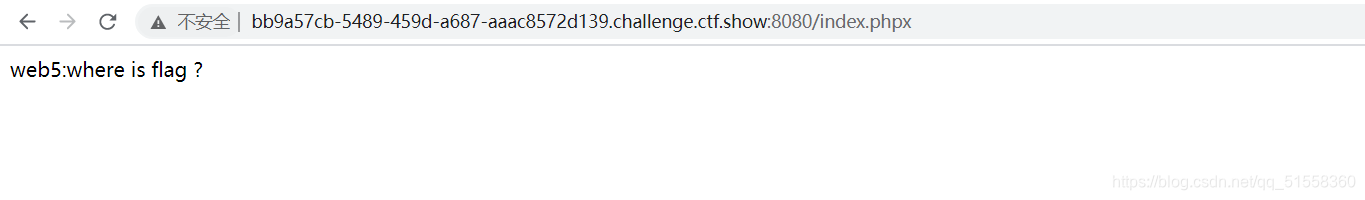

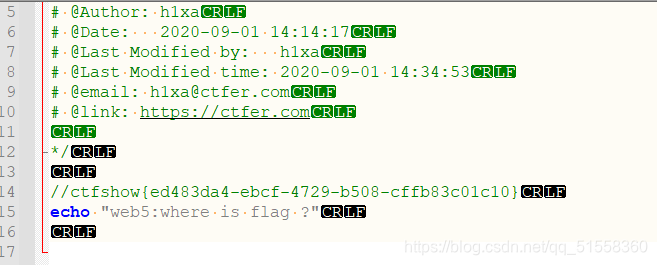

根据题目猜测输入index.phps

下载到一个index.phps打开得到flag

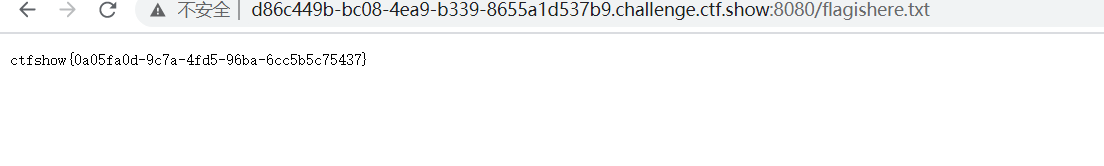

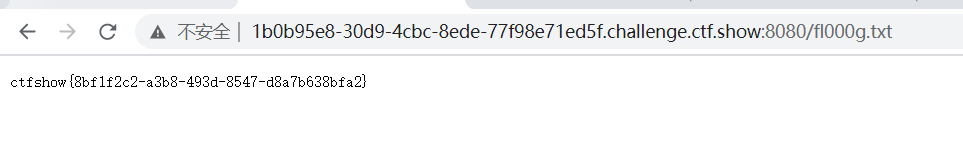

访问www.zip

没有flag,尝试访问fl000g.txt

Git是一个开源的分布式版本控制系统

git代码泄露,git上传代码会在目录创建隐藏文件夹.git

访问/.git/得flag

SVN是subversion的缩写,是一个开放源代码的版本控制系统

访问/.svn/得flag

临时文件是在vim编辑文本时就会创建的文件,如果程序正常退出,临时文件自动删除,如果意外退出就会保留,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容

访问/index.php.swp

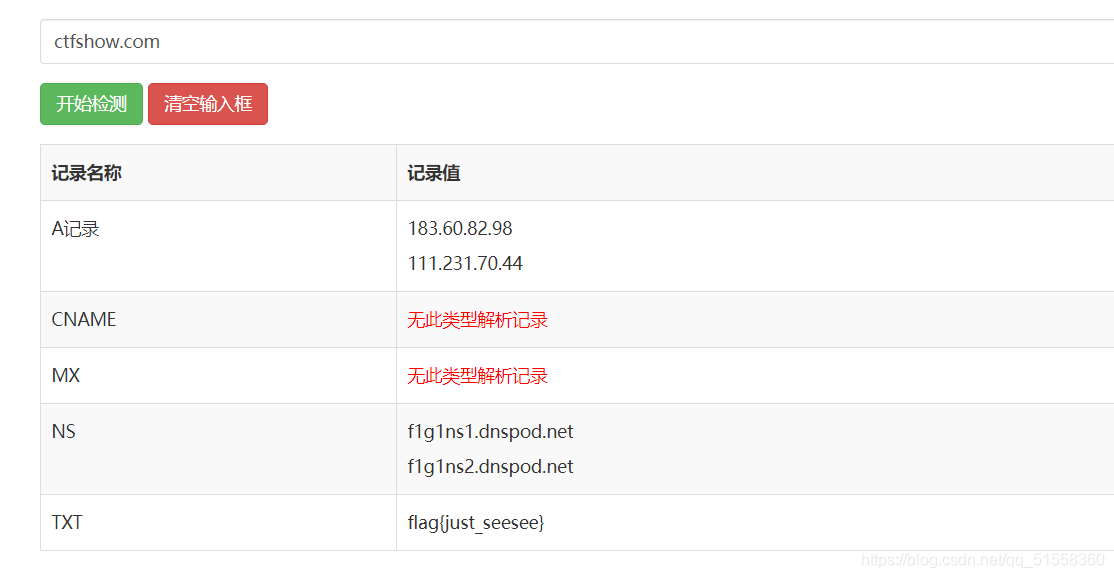

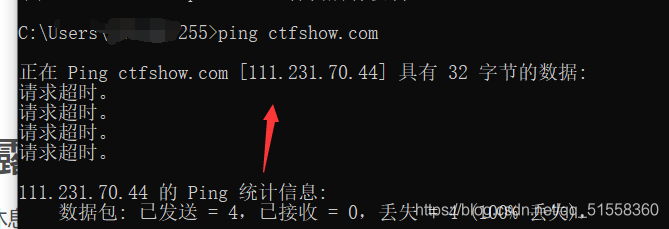

在线DNS域名解析

https://whois.chinaz.com/

----https://www.jsons.cn/nslookup/

https://zijian.aliyun.com/

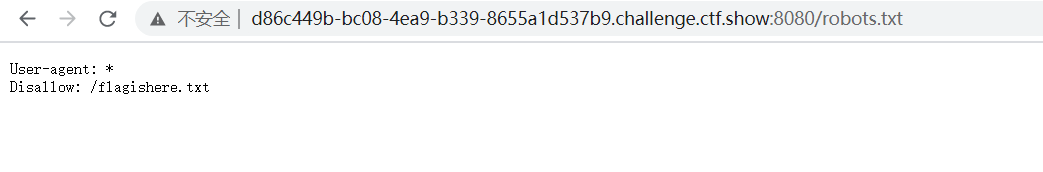

直接访问robots.txt

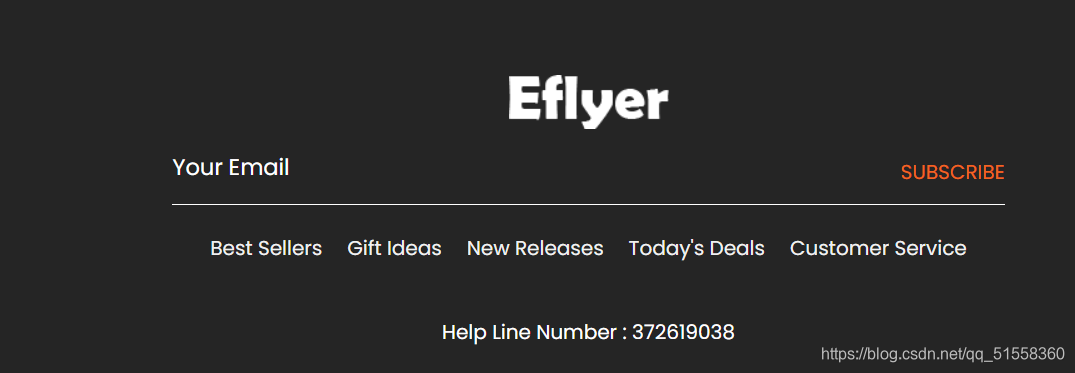

要找到密码

在之前的页面最下面发现

登录即得flag

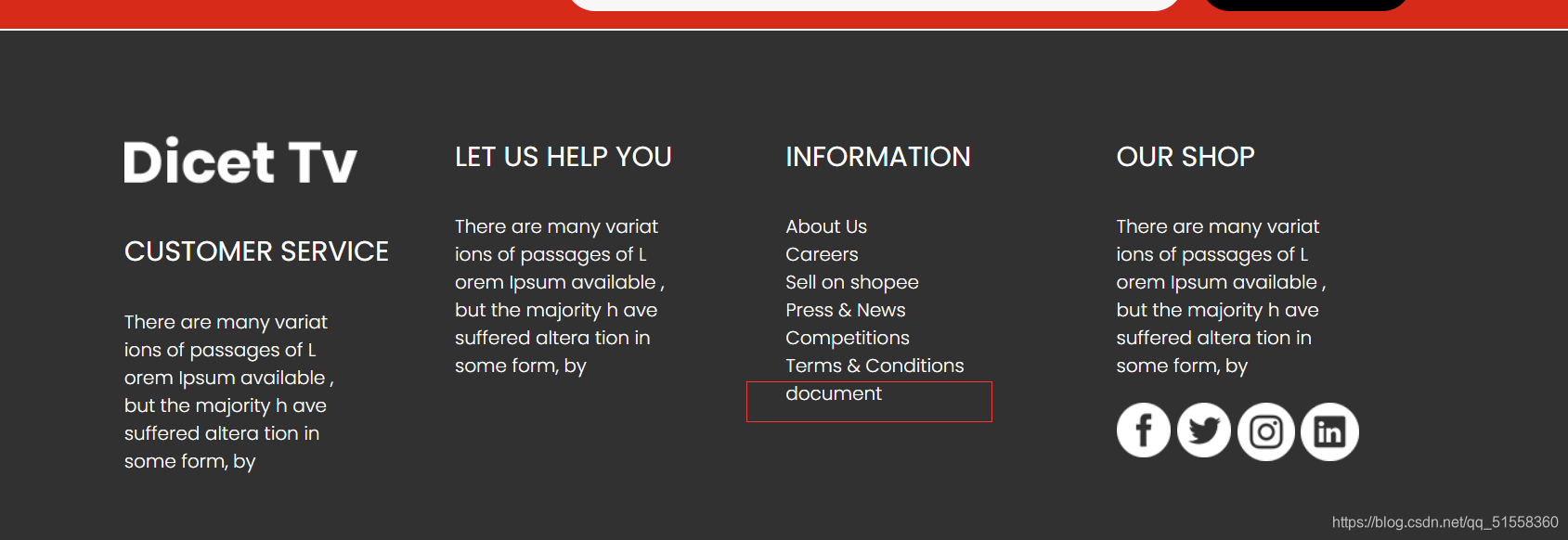

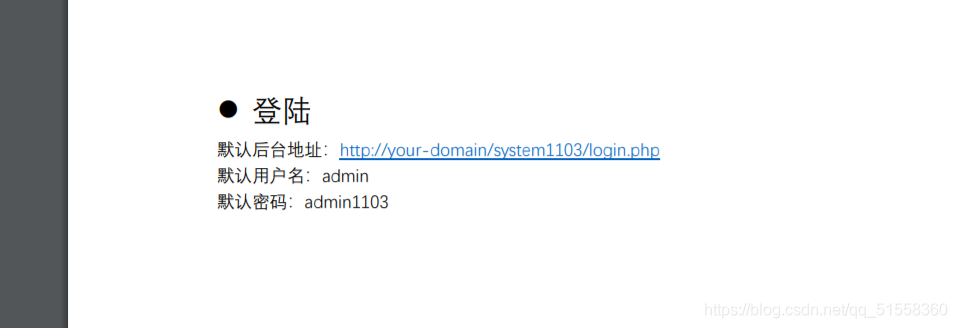

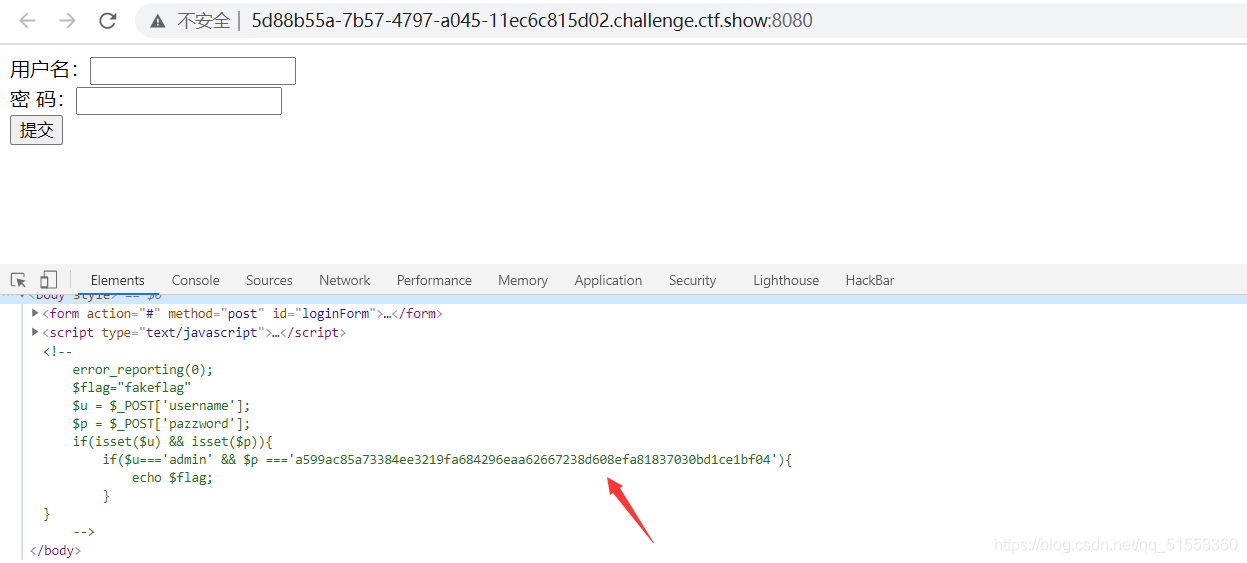

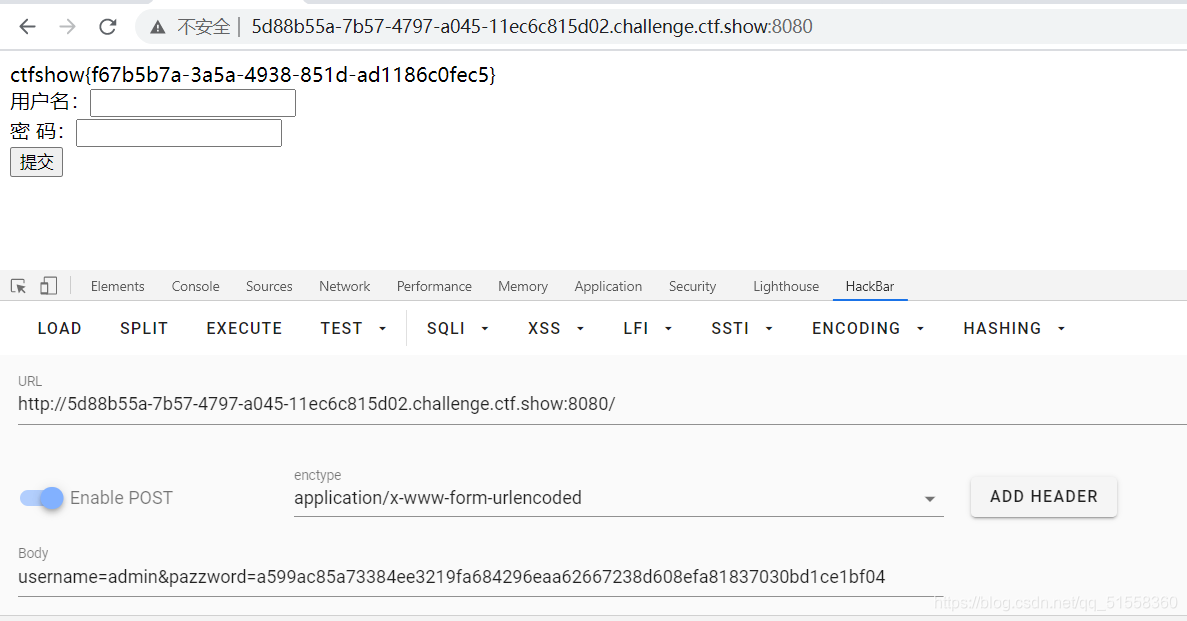

得到登录账号密码

访问http://385a2bff-ca1b-445d-9065-740157545c7c.challenge.ctf.show:8080/system1103/login.php

输入登录得flag

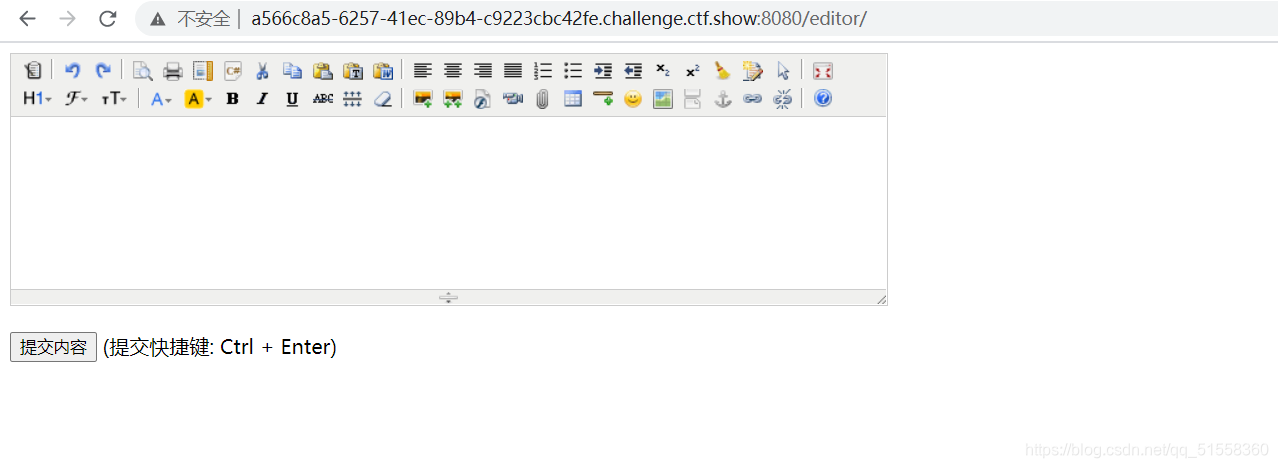

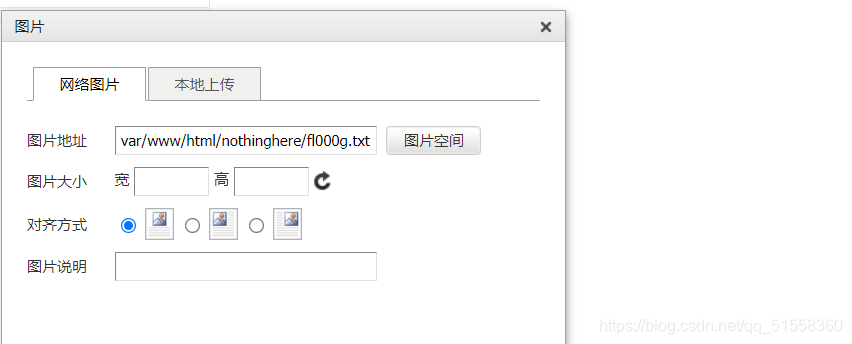

打开图片上传,查看图片空间,一层一层找到flag的文件夹

访问/nothinghere/fl000g.txt得flag

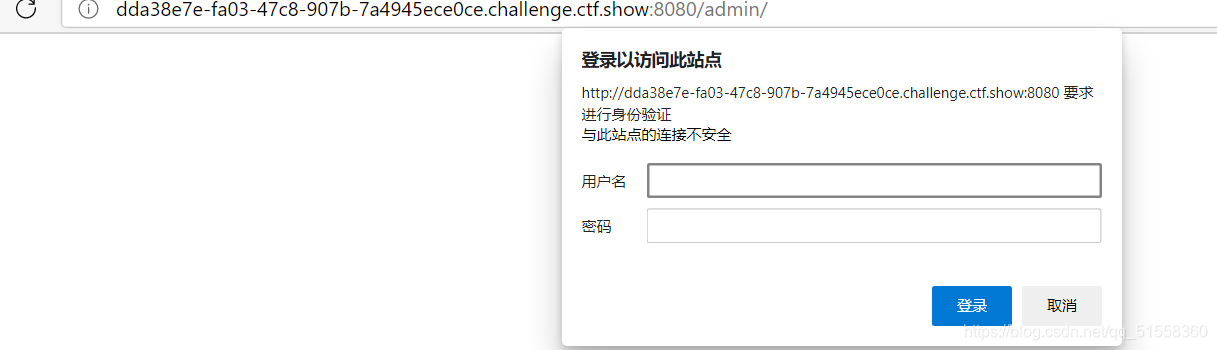

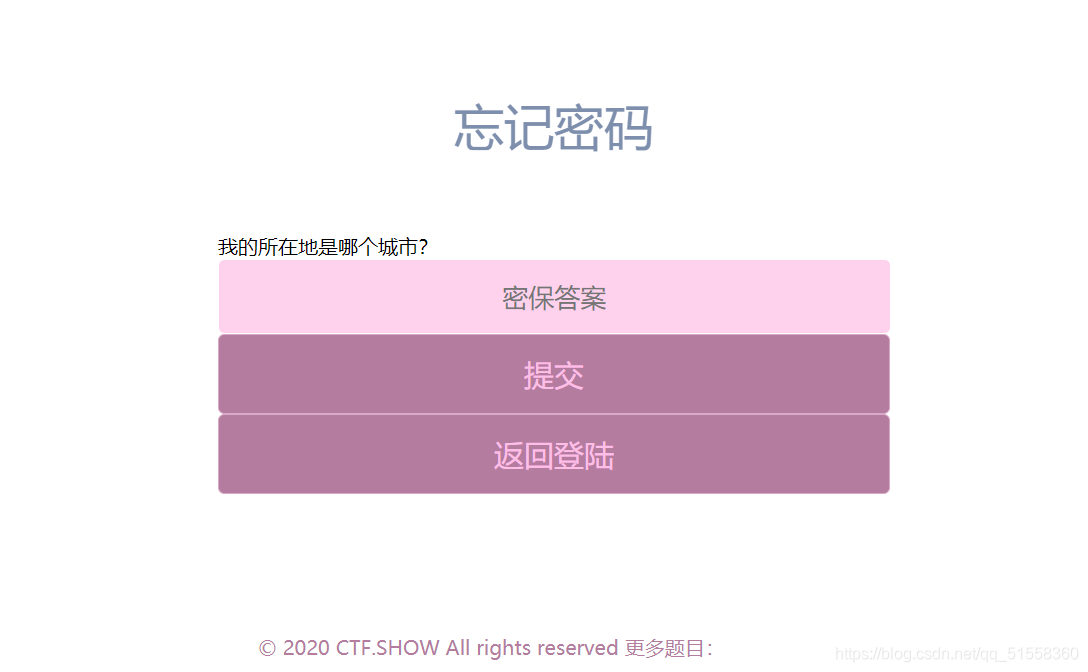

访问/admin

不知道账号密码,只好点击忘记密码

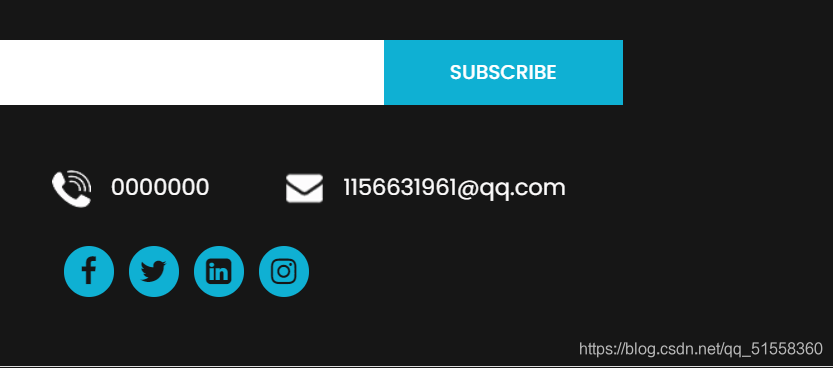

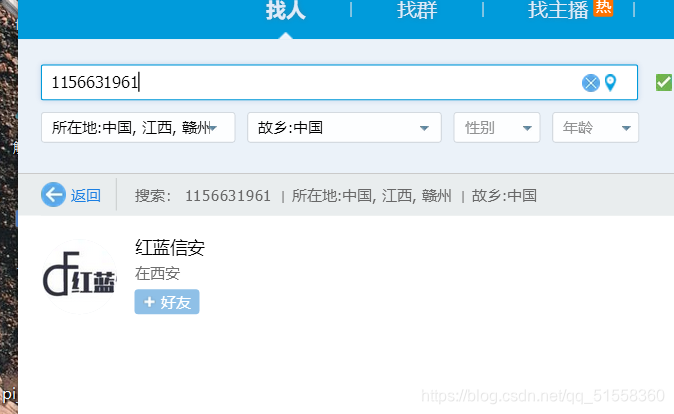

找QQ号

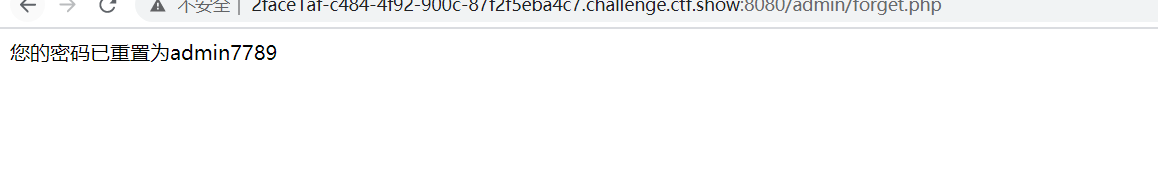

登录即得到flag

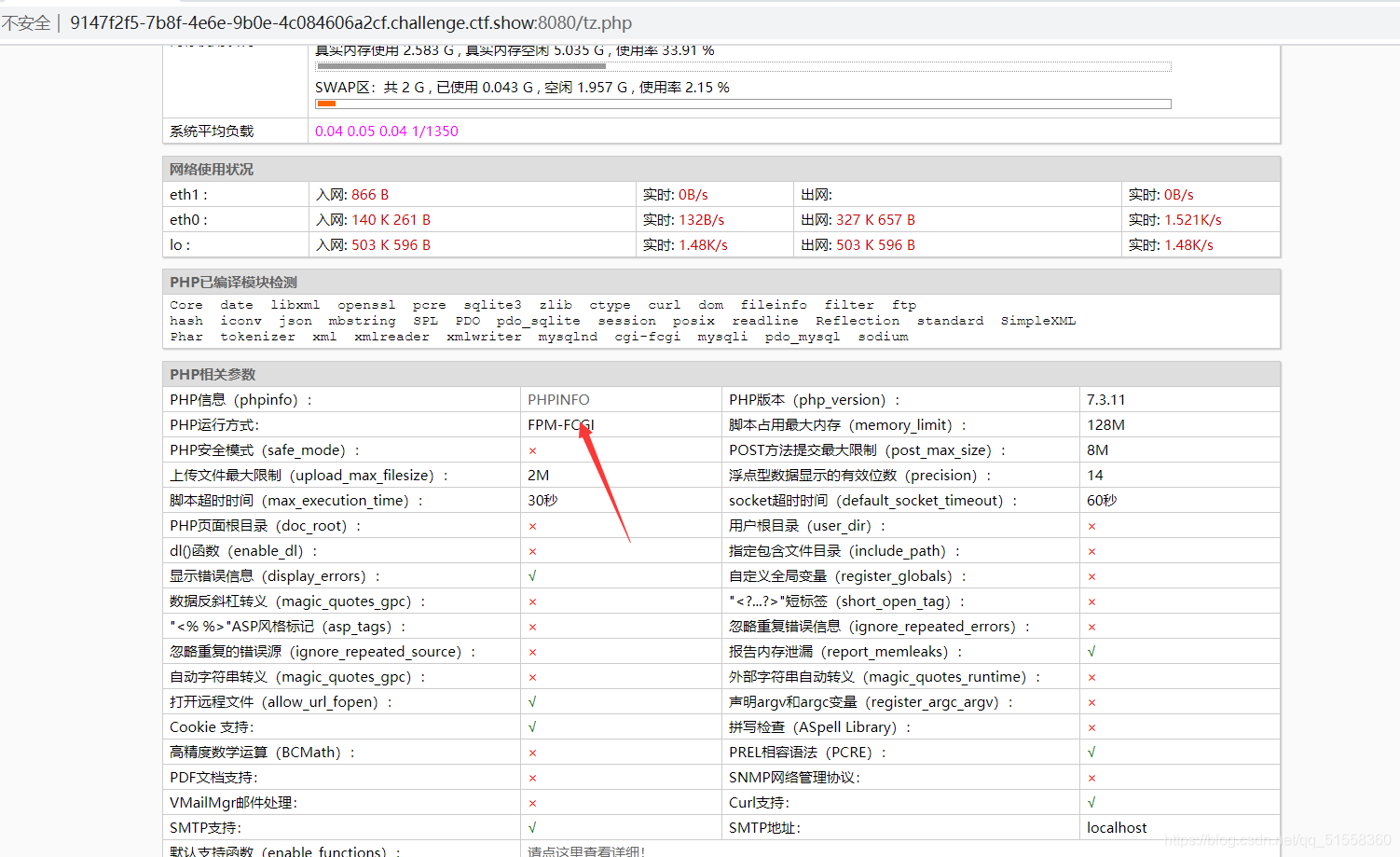

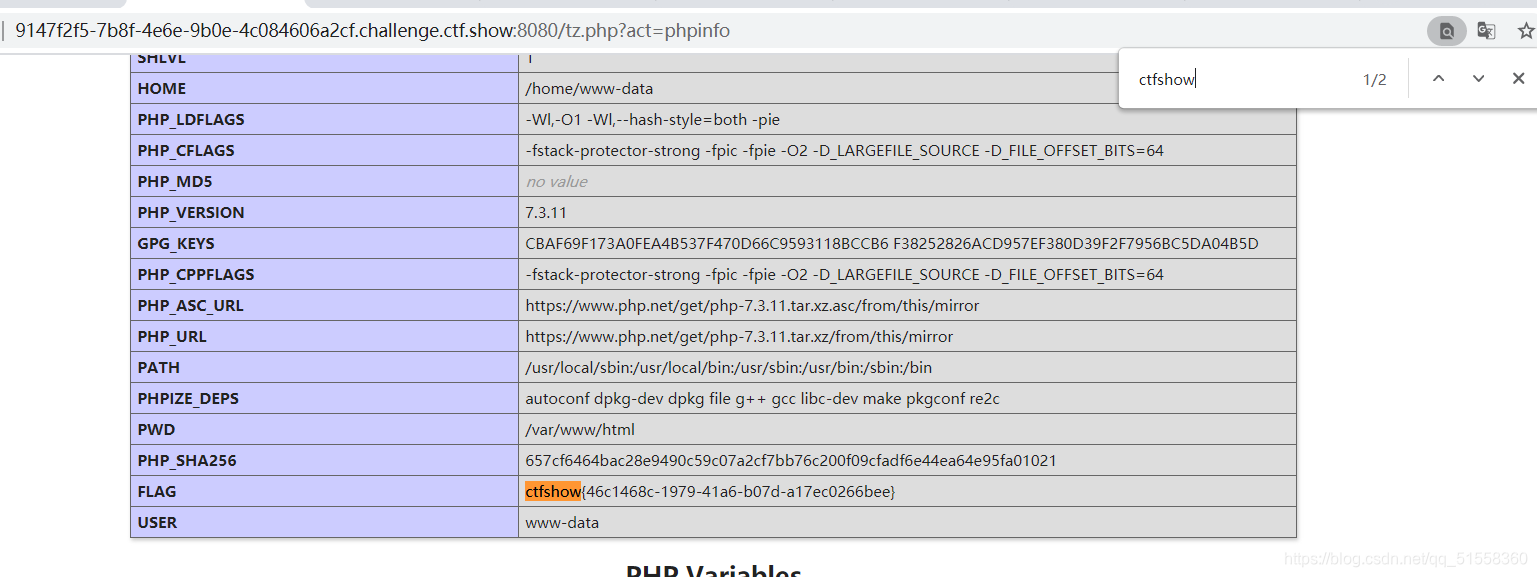

php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。 url后缀名添加/tz.php 版本是雅黑PHP探针 点击phpinfo

搜索ctfshow

打开发现

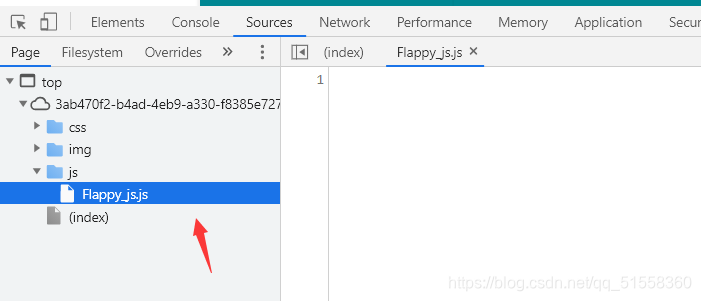

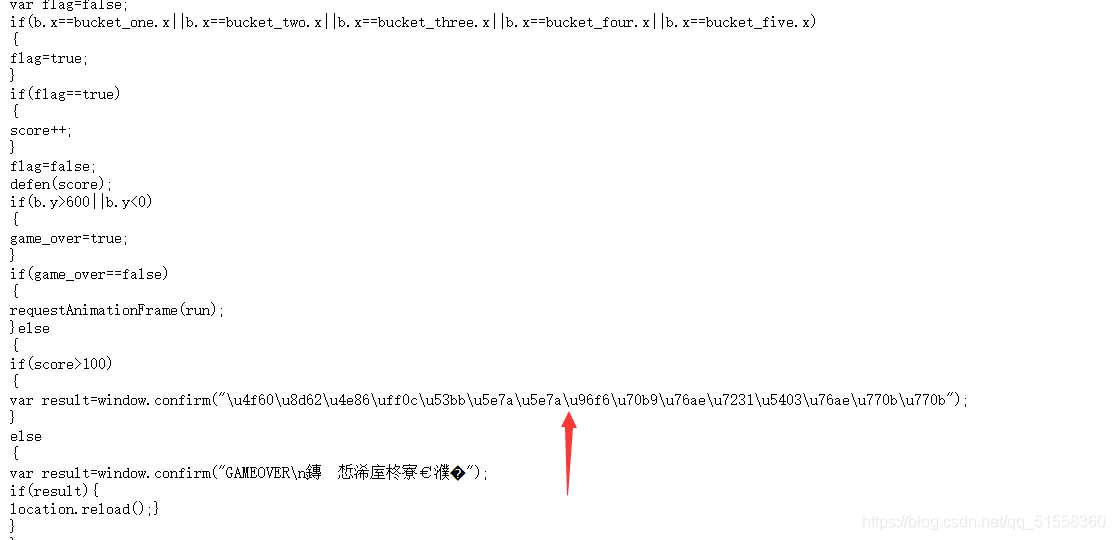

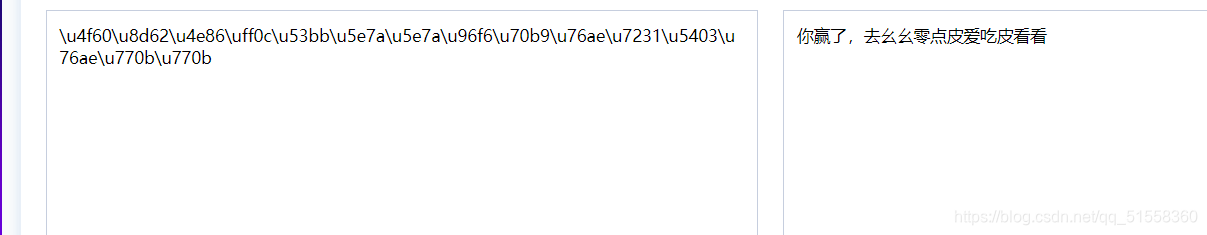

去转换

访问/110.php得flag

url路径添加/db/db.mdb 下载文件

打开搜索得到flag

原文链接:https://blog.csdn.net/qq_51558360/article/details/117308010

所属网站分类: 技术文章 > 博客

作者:hhbnn

链接:http://www.phpheidong.com/blog/article/86972/9639f0a2e2177a427293/

来源:php黑洞网

任何形式的转载都请注明出处,如有侵权 一经发现 必将追究其法律责任

昵称:

评论内容:(最多支持255个字符)

---无人问津也好,技不如人也罢,你都要试着安静下来,去做自己该做的事,而不是让内心的烦躁、焦虑,坏掉你本来就不多的热情和定力